Прикладные науки

Прикладные науки

Прикладные науки Книги о ставках на спорт помогают разобраться во внутренних

Прикладные науки

Прикладные науки Чтобы научиться понимать прогнозы на теннис и принимать

Прикладные науки

Прикладные науки К числу привлекательных особенностей Bounty Casino

Прикладные науки

Прикладные науки Карлос Алькарас и Новак Джокович заработали значительные

Прикладные науки

Прикладные науки Turbo Casino — это современное онлайн-казино

Прикладные науки

Правильное и сбалансированное питание играет важную

Прикладные науки

Прикладные науки В середине мая «Манчестер Сити» обыграл «Вест Хэм Юнайтед»

Прикладные науки

Прикладные науки Спорт — это не только физические упражнения и соревнования

Прикладные науки

Прикладные науки В преддверии поединка за титул чемпиона в лёгком весе

Прикладные науки

Прикладные науки Реферат – это академическая работа, которая представляет

Прикладные науки

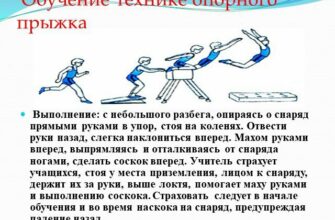

Прикладные науки Прыжки через козла – это вид спорта‚ который требует

Прикладные науки

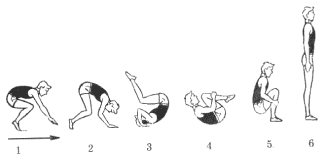

Прикладные науки Кувырок – это физическое движение‚ при котором человек